17 лютого 2022 року стартувала серія онлайн-дискусій на актуальні теми кібербезпеки “Trellix Cyber Month”, як триватиме по 10 березня 2022 року. Організатором заходу виступив новий бренд в сфері кібербезпеки Trellix, утворений на базі об’єднання McAfee Enterprise та FireEye.

Участь у онлайн-дискусіях приймають доценти кафедри кібербезпеки Юрій Кльоц, Ігор Муляр, Вікторія Орленко, Віра Тітова, Віктор Чешун та асистент кафедри Наталія Петляк. Метою участі викладачів у онлайн-дискусіях є підвищення власної кваліфікації та урахування передового досвіду експертів галузі при організації освітнього процесу для здобувачів вищої освіти за спеціальністю 125-Кібербезпека.

Тема першого вебінару (17 лютого 2022 року) – «Мистецтво захисту бар’єрів».

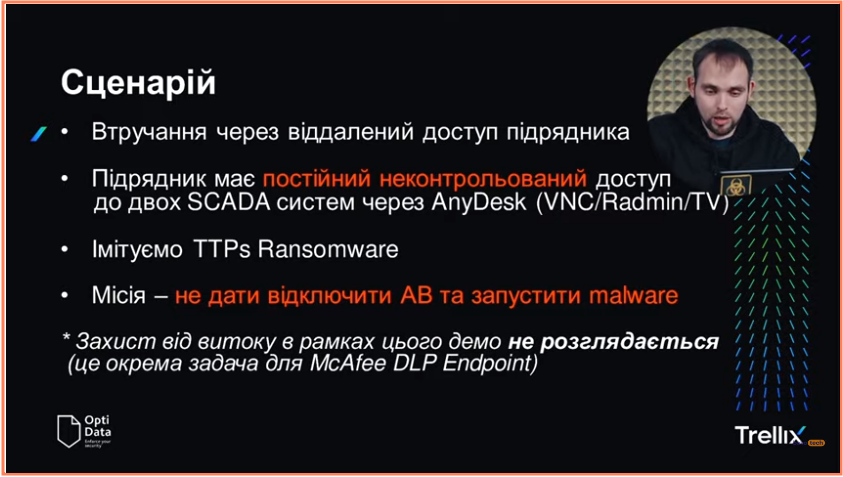

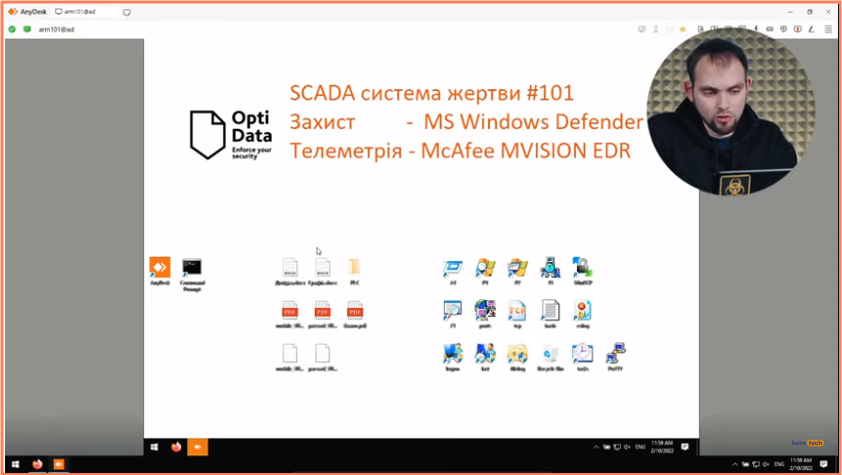

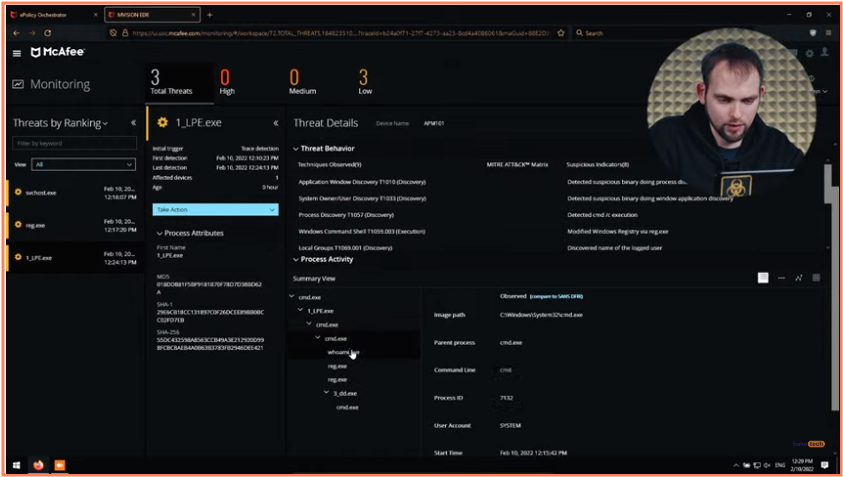

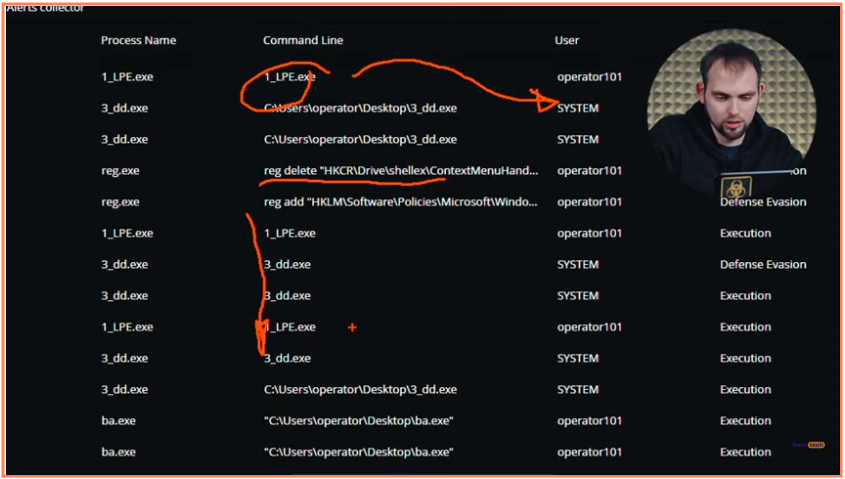

Під час вебінару спікер Владислав Радецький (Leading IT Specialist, OptiData) продемонстрував вразливості операційної системи Windows, технології подолання наявних в системі захисних бар’єрів, що використовувалися в реальних інцидентах кібербезпеки, а також навів практичні сценарії протидії спробам несанкціонованого подолання захисту.

В ході зустрічі були обговорені питання:

- Нестандартні політики. Захист від розумних загроз.

- Пошук артефактів. Як відмотати час назад?

- Аналітика і консоль. Як витиснути з рішень максимум?

В своїй презентації Владислав Радецький продемонстровав 3 практичних сценарії, для вирішення яких використані можливості McAfee ENS, EDR, ePO та MVISION Insights, та деталізував специфічні особливості реалізації цих сценаріїв на практиці.

На завершення зустрічі спікер дав детальні відповіді на питання учасників.

Тема другого вебінару (24 лютого 2022 року) – «Місія нездійсненна: безпека без EDR».

Питання зустрічі:

- Чому Антивірусу недостатньо та навіщо потрібен EDR?

- Як бачити більше та реагувати швидше?

- Чи від усіх атак можна захиститися з EDR?

Під час зустрічі спікери Іван Яременко (керівник відділу кібербезпеки, ITIS) та Роман Розумей (архітектор рішень ІБ, ITIS) планують продемонструвати, що таке EDR насправді, як він працює і як допомагає виявляти та блокувати атаки, що таке EDR насправді, як він працює і як допомагає виявляти та блокувати атаки.

Тема третього вебінару (3 березня 2022 року) – «SIEM vs Хакери: Розбираємо кейси атак».

Під час зустрічі спікери Василь Дунець (керівник відділу ІБ, Софтліст), Дмитро Коннов (головний спеціаліст відділу ІБ, Софтліст), Євген Кадубенко (провідний інженер відділу ІБ, Софтліст) роблять акцент на питаннях:

- Як проводити моніторинг ІБ у реальному часі ?

- Чи можна виявити APT атаки на початковому етапі ?

- Чому технологій захисту на рівні Endpoint/Network недостатньо ?

- Як проводити розслідування на прикладі кейсів ?

- Як з окремих подій зрозуміти, що ви атаковані ?

Тема четвертого вебінару (10 березня 2022 року) – «Безпека корпоративної мережі. Атака vs Захист».

Питання зустрічі:

- Поширені вразливості корпоративних мереж.

- Варіанти атак на корпоративні мережі.

- Технології захисту та виявлення атак.

Спікери зустрічі Микола Метьолкін (Business Unit Manager, BAKOTECH), Руслан Утченко (Senior Sales Engineer, BAKOTECH) та Олександр Шаруєв, Sales Engineer, BAKOTECH. На прикладі демо-інфраструктури розглянуть такі етапи атаки, як розвідка, експлуатація, закріплення в системі та активна фаза атаки.

Висловлюємо подяку організаторам серії онлайн-дискусій та запрошуємо студентів до спільного перегляду вебінарів та участі в обговоренні винесених на розгляд питань.